بوت نت

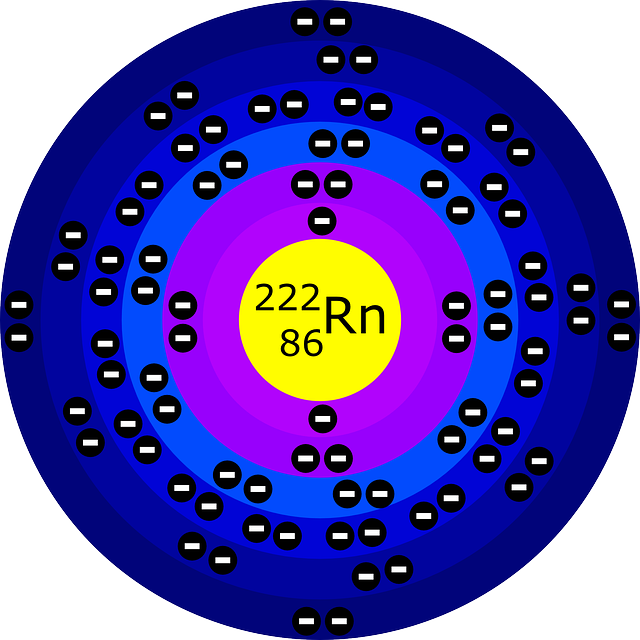

عودة للموسوعةشبكة الروبوت (بالإنجليزية: Botnet) هي مجموعة ضخمة (يبلغ تعدادها بالآلاف وقد يصل للملايين) من الأجهزة التي تم اختراقها عن طريق الإنترنت جميع واحد منها يسمى بوت تخدم مكون البوتنت أوما يسمى بسيد البوت (Bot Master). يستخدم سيد البوت قناة أوامر وتحكم (Command and Control Channel C&C) لإدارة شبكته وتطبيق هجماته، وتسمية البوتنت هذه مشتقة من حدثة (Robot Network) أي شبكات الروبوت حيث حتى الأجهزة تخدم سيد البوت دون اختيارها، تمامًا مثل أجهزة الروبوت. وبمجرد حتى ينضم الجهاز لشبكة الروبوت فإن سيد البوت يستطيع التجسس على صاحب الجهاز دون حتى يشعر بذلك.

ولا يتوقف ضرر البوتنت على الأشخاص فقط، فالبوتنت أحد أبرز وأخطر المشاكل الأمنية التي تقابل الشركات والدول أحيانا وأبرز مثال لذلك الهجوم الذي سقط على دولة إستونيا عام 2007، حيث تعطلت مواقع الوزارات والشركات لثلاث أسابيع!

مخاطر هذه الشبكات، وأنواع الهجوم الذي قد تقوم به

Botnet

التجسس وسرقة معلومات السرية

يقوم سيد البوت هنا بالتجسس على الضحية، فباستطاعته مثلا حتى يعهد رقم أي بطاقة ائتمانية يقوم بإدخالها، وهذا ليس جميع شيء، بل يمكن حتى يأمر جهاز الضحية بإرسال المعلومات التي يرغب في الحصول عليها، أوحتى حتى يغير الرقم السري للجهاز، والملفت للنظر حتى سيد البوت يستطيع الاطلاع بشكل تام على ما يعمله الضحية، وأخذ صور له ولما يعرض على جهازه، وهوما يحصل عادة في الابتزاز

حجب الخدمة الموزعة

هي ما تعهد بهجمات (هجمات الحرمان من الخدمات: Distributed Denial-of-service)، وهذا النوع من الهجمات هوما يجعل سيد البوت حريصًا على جمع أكبر عدد من الأجهزة في شبكته. في هذا الهجوم يأمر سيد البوت الأجهزة التابعة له بإرسال قدر كبير من المعلومات إلى الجهة المستهدفة (خادم لمسقط إنترنت)، فمثلا تستطيع شبكة روبوت مكونة من ألف بوت حتى تنتج 250 ميجا بت في الثانية من المعلومات، بحيث تمتلئ ذاكرة الجهاز المستهدف فتحجب الخدمة التي يقدمها المسقط ولا يستطيع المستخدم العادي الوصول إليه، ومن الأمثلة الشهيرة على هذه الهجمات ما تقوم به مجموعة القرصنة أنونيموس وهجماتهم المتكررة على المواقع.

إرسال رسائل مزعجة (Spam)

هي رسائل قد تظهر على أنها من أشخاص، ولكنها في حقيقة الأمر إما حتى تكون نادىية أومحاولة لأخذ معلومات شخصية، وهي أيضًا وسيلة رئيسية لإضافة المزيد من الأجهزة لشبكة الروبوت.

كيفية تكوين شبكة الروبوت العملاقة

تجميع الأجهزة وتكوين الشبكة: هناك عدة طرق لضم الأجهزة إلى شبكة الروبوت يمكن حتى نقسمها إلى مباشرة وغير مباشرة.

- الطريقة المباشرة تكون بإرسال رسائل قصيرة لفهم إذا ما كان هناك ثغرة يمكن استغلالها للسيطرة على الجهاز وهوما يعهد بـ (Scanning) ومن ثم تحميل برامج التحكم.

- الطريقة الغير مباشرة تكون عن طريق استدراج الضحية لتحميل فايروس أوبرامج خبيثة بالضغط على رابط وضعه سيد البوت، ورسائل البريد المزعجة (Spam) تعتبر أشهر مثال على هذه الطريقة.

ومن الطريف في الأمر حتى سيد البوت قد يبيع الأجهزة التابعة له في السوق السوداء، فيعطي المشتري حدثة السر للتحكم بهذه الأجهزة، ولا تدري قد يحدث جهازك يباع ويشترى وأنت لا تفهم.

طرق عمل شبكة الروبوت

تقسم طريقة عمل البوتنت بشكل عام إلى طريقتين رئيسيتين:

الطريقة المركزية (Centralized)

وهي تعتبر طريقة قديمة نوعاً ما، حيث يستعمل سيد البوت جهاز خادم (Server C&C) لإرسال أوامره لأجهزة البوت عن طريق بروتوكول IRC (Internet Relay Chat) بشكل عام، كما يوضح الشكل1: الشكل 1: الطريقة المركزية (Centralized) لعمل شبكة الروبوت.

طريقة الند للند(P2P: Peer-to-Peer)

وهنا لا يوجد خادم (C&C server)، حيث يقوم السيد بإرسال الأمر لعدد قليل من الأجهزة، ويقوم جميع جهاز من البوت بإرسال الأمر إلى أجهزة أخرى ضمن الشبكة، هذه العملية تبطئ تواصل سيد البوت مع أجهزته ولكن تصعب عملية اكتشافه، وتم هنا استبدال بروتوكول IRC ببروتوكولات أخرى مثل HTTP وICMP (Internet Control Message Protocol) كما يوضح الشكل 2: الشكل 2:طريقة الند للند (P2P).

كيف تحمي نفسك؟

كما ذكرنا سابقا حتى هناك طرق مباشرة وغير مباشرة لضم الأجهزة إلى شبكة الروبوت، فلمنع الطريقة المباشرة ينصح بتحميل جدار حماية جدار حماية، والذي يمنع عمليات المسح (Scanning) التي يقوم بها مكون البوت. ولمنع العمليات غير المباشرة ينصح بتحميل برامج حماية من الفيروسات مع خاصية التحديث التلقائي.

مراجع

- ^ "معلومات عن بوت نت على مسقط jstor.org". jstor.org. مؤرشف من الأصل في 26 يناير 2020.

- ^ "معلومات عن بوت نت على مسقط britannica.com". britannica.com. مؤرشف من الأصل في 14 ديسمبر 2019.

وصلات خارجية

- Wired.com How-to: Build your own botnet with open source software

- The Honeynet Project & Research Alliance, "Know your Enemy: Tracking Botnets".

- The Shadowserver Foundation - An all volunteer security watchdog group that gathers, tracks, and reports on malware, botnet activity, and electronic fraud.

- NANOG Abstract: Botnets - John Kristoff's NANOG32 Botnets presentation.

- Mobile botnets - An economic and technological assessment of mobile botnets.

- Lowkeysoft - Intrusive analysis of a web-based proxy botnet (including administration screenshots).

- EWeek.com - Is the Botnet Battle Already Lost?.

- Attack of the Bots at Wired

- Dark Reading - Botnets Battle Over Turf.

- List of dynamic (dsl, cable, modem, etc) addresses - Filter SMTP mail for hosts likely to be in botnets.

- ATLAS Global Botnets Summary Report - Real-time database of malicious botnet command and control servers.

- FBI LAX Press Release DOJ - مخط التحقيقات الفيدرالي April 16, 2008

- Milcord Botnet Defense - DHS-sponsored R&D project that uses machine learning to adaptively detect botnet behavior at the network-level

- A Botnet by Any Other Name - SecurityFocus column by Gunter Ollmann on botnet naming.

- Moheeb Abu Rajab, Jay Zarfoss, Fabian Monrose, Andreas Terzis. “A Multifaceted Approach to Understanding the Botnet Phenomenon”. In Proceedings of ACM SIGCOMM/USENIX Internet Measurement Conference (IMC), Oct., 2006. Rio de Janeiro, Brazil.

- Dae-il Jang, Minsoo Kim, Hyun-chul Jung, Bong-Nam Noh, “Analysis of HTTP2P Botnet:Case Study Waledac”, In Proceedings of the 2009 IEEE 9th Malaysia International Conference on Communications15 -17 December 2009 Kuala Lumpur Malaysia.

- Internet news website: http://www.internetnews.com

- Botnet article in wikipedia: Botnet

- Center of excellence in information insurance: http://coeia.edu.sa/

- Maryam Feily, Alireza Shahrestani, “ A S

التصنيفات: أمن شبكة الحاسوب, إزعاج بالرسائل الإلكترونية, برمجيات خبيثة, بروتوكول الدردشة عبر الإنترنت, بوتات, جريمة سيبرانية, حرب سيبرانية, حوسبة موزعة, قيادة وسيطرة, مقالات تحتوي نصا بالإنجليزية, بوابة أمن الحاسوب/مقالات متعلقة, بوابة تقنية المعلومات/مقالات متعلقة, بوابة علم الحاسوب/مقالات متعلقة, جميع المقالات التي تستخدم شريط بوابات